“ 安全可信互联网体系结构与关键技术”成果展示

“ 安全可信互联网体系结构与关键技术”成果展示

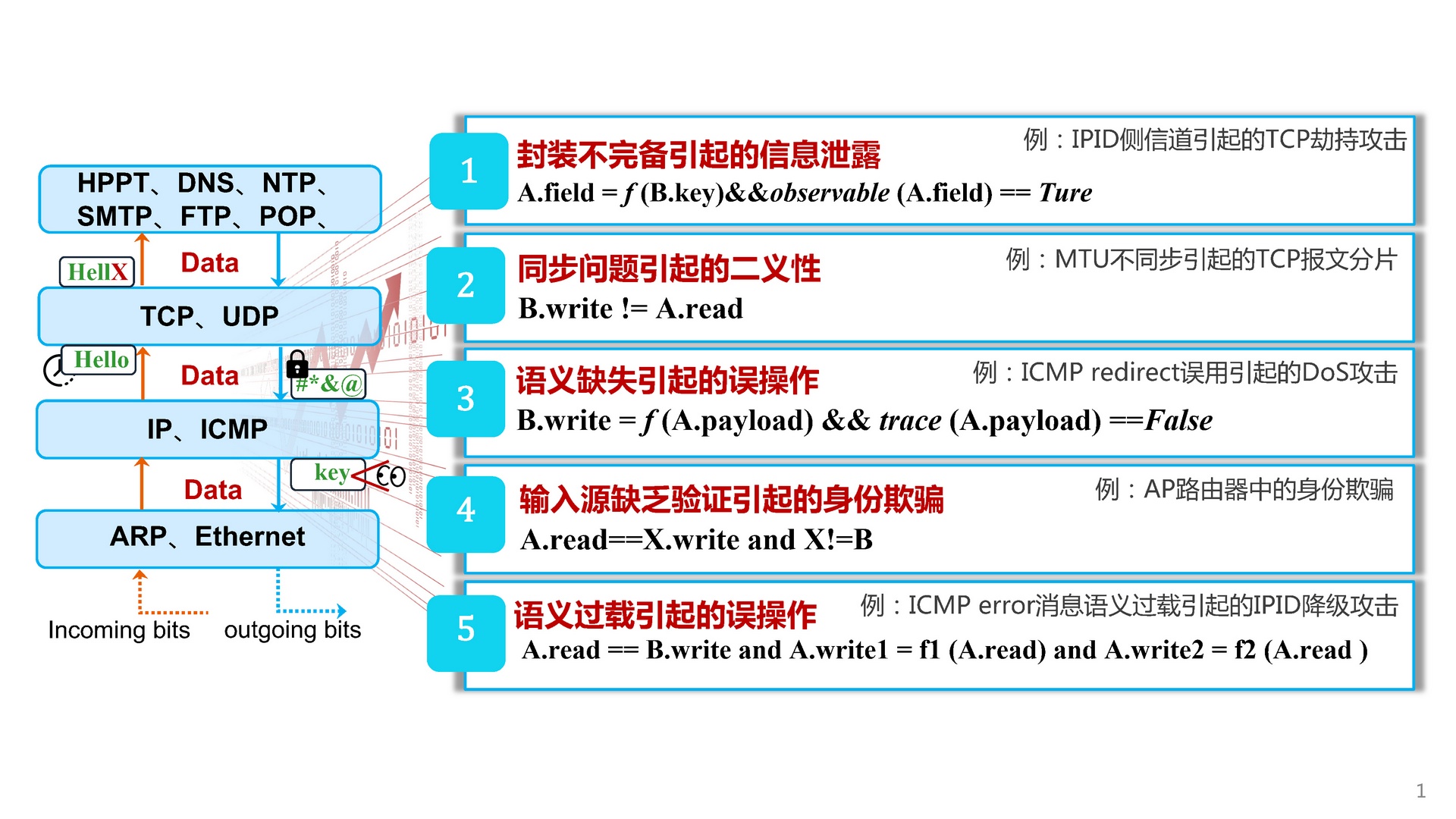

分析发现ICMP error消息合法性审查机制未充分考虑无状态协议对ICMP error消息的触发,未充分考虑无状态协议对ICMP error消息的触发。

攻击者冒充成公共服务器的网关发送一个伪造的ICMP redirect消息,内嵌UDP等无状态协议,逃逸源主机审查,并将其下一跳网关指定为邻居主机,由于主机不具备分组转发功能,会将收到的流量丢弃掉,造成路由黑洞、形成对公共服务器的跨层DoS攻击 。 这一漏洞影响了当前很多主流的操作系统实现,包括Linux 2.6.20及以上内核版本,FreeBSD 8.2及以上内核版本,Android 4.3及以上内核版本,以及Mac OS 10.11及以上版本。

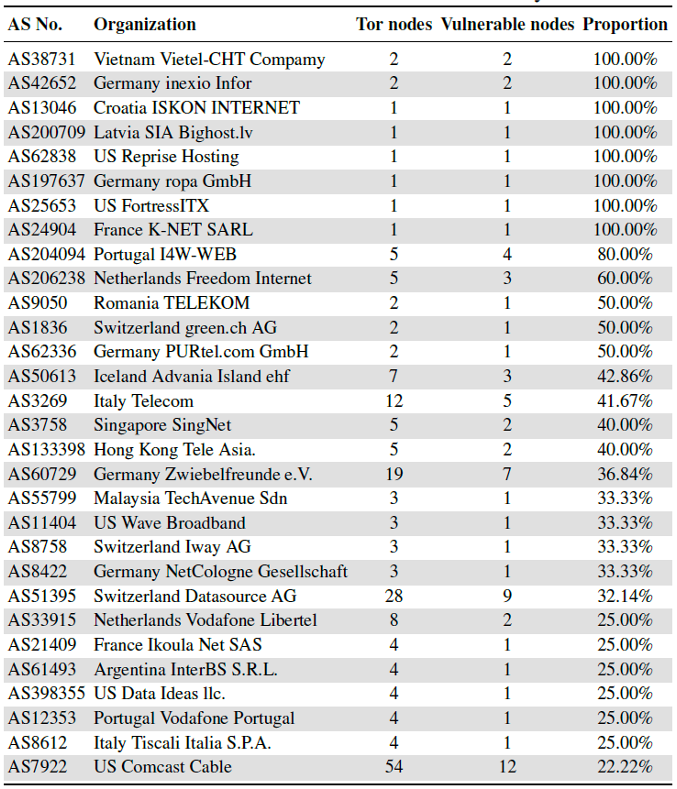

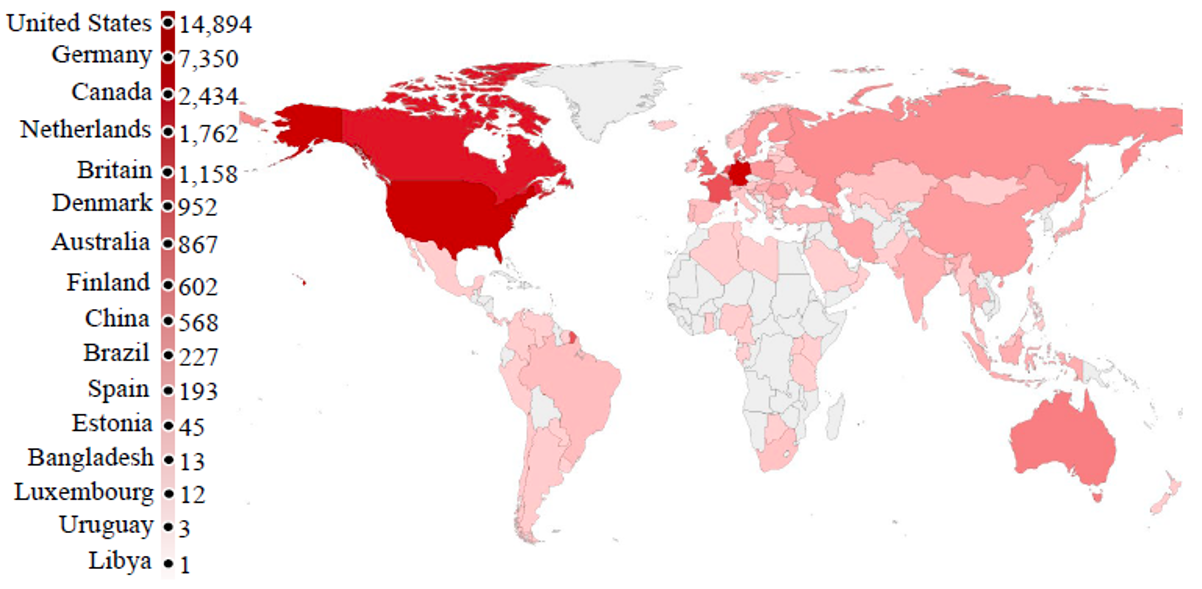

通过大规模测量与验证,我们发现分布在全球185个国家的超过97,500台服务器(Web服务器、DNS服务器、Tor节点等)存在被DoS攻击的风险,这些服务器分布在全球130个国家的2872个AS 中。

Xuewei Feng, Qi Li, Kun Sun, Zhiyuan Qian, Gang Zhao, Xiaohui Kuang, Chuanpu Fu, Ke Xu. Off-Path Network Traffic Manipulation via Revitalizing ICMP Redirect Attacks. USENIX Security, 2022

研究发现AP路由器中的网络处理芯片(NPU)存在设计缺陷,

导致其不能有效拦截攻击者发送的伪造消息,

攻击者可以利用地址欺骗技术冒充成AP,发送AP特有的ICMP

error消息,欺骗其他终端相信攻击者是当前网络的新AP,

受害终端将攻击者指定为其路由的下一跳,引起链路层的多跳,进而破坏掉WPA3等安全加密机制的单跳安全保护能力,最终劫持到受害终端的明文流量。

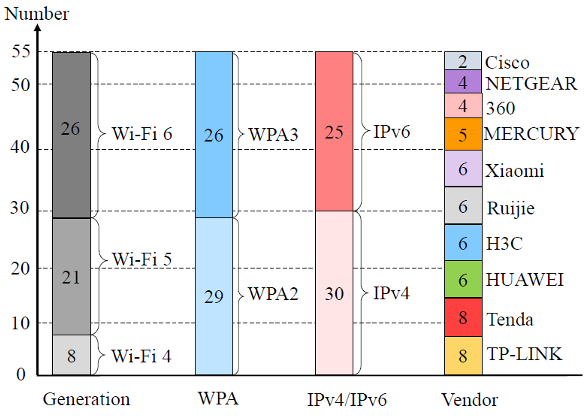

团队对当前市场上10个AP厂商(NETGEAR,HUAWEI,TP-LINK,Tenda,H3C,Ruijie,Cisco,360,Xiaomi和MERCURY)的55款主流AP路由器进行了测试,发现当前主流的AP路由器均存在该安全问题,不能有效拦截伪造的ICMP消息,导致终端流量会被劫持。

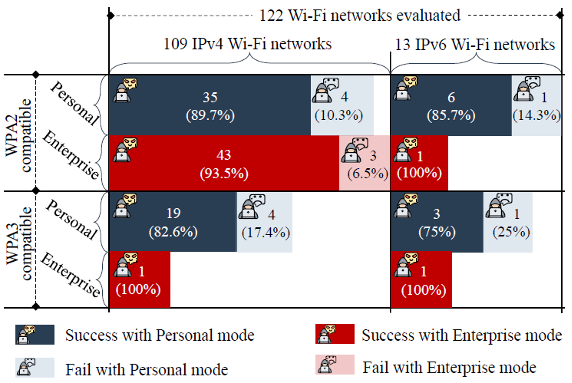

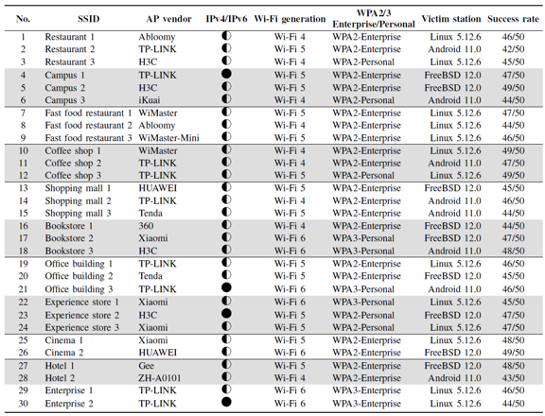

实测了122个Wi-Fi网络,包括机场、咖啡店、旅馆、商场、电影院等,发现其中109(89%)个网络存在被劫持攻击的风险。

发表论文:Xuewei Feng, Qi Li, Kun Sun, Yuxiang Yang, Ke Xu. Man-in-the-Middle Attacks without Rogue AP: When WPAs Meet ICMP Redirects. IEEE S&P, 2023